Создание защитного механизма для веб-приложений - беспрецедентно важная задача, которую ставят перед собой разработчики по всему миру. Одним из наиболее актуальных и распространенных видов атаки является CSRF - поддельный межсайтовый запрос. Суть этой атаки заключается в использовании авторизованной сессии пользователя для осуществления несанкционированных действий на другом сайте.

Однако, как и во всех областях разработки, родилось множество методов и подходов к защите от CSRF-атак. Одним из наиболее эффективных, а также наиболее распространенных способов защиты является генерация и использование CSRF токена. Такой токен представляет собой случайную строку символов, которая связывается с сессией пользователя, и используется для подтверждения подлинности запроса.

В данной статье мы рассмотрим различные методы создания CSRF токена, а также поделимся лучшими практиками его использования. Мы погрузимся в мир web-безопасности, разберем основные принципы работы CSRF-атак и выявим уязвимости, которые могут быть использованы злоумышленниками. После этого мы опишем несколько способов генерации CSRF токена с примерами кода и поделимся советами по выбору подходящего метода, учитывая особенности вашего проекта. Готовы начать защищать ваши веб-приложения от поддельных запросов?

Значение и принцип работы токена предотвращения подделки межсайтовых запросов

Основная идея работы CSRF токена заключается в следующем: при каждой загрузке страницы, содержащей форму или осуществляющей запрос к серверу, генерируется уникальный CSRF токен. Этот токен затем включается в форму или добавляется в заголовок запроса к серверу. Когда пользователь отправляет форму или инициирует запрос, сервер проверяет наличие и правильность токена. Если токен отсутствует или некорректен, сервер отклоняет запрос, считая его подозрительным.

| Преимущества использования CSRF токена: | Процесс работы CSRF токена: |

|---|---|

| Защита от нежелательных действий, выполняемых от имени авторизованных пользователей | 1. Пользователь загружает страницу с формой или запросом |

| Предотвращение атак перехвата сессии | 2. Генерируется уникальный CSRF токен |

| Легкая реализация и интеграция в существующие системы | 3. Токен включается в форму или добавляется в заголовок запроса |

| Простота в использовании для конечных пользователей | 4. Пользователь отправляет форму или инициирует запрос |

| 5. Сервер проверяет наличие и правильность CSRF токена | |

| 6. Если токен некорректен, сервер отклоняет запрос |

Использование CSRF токена является одной из важных мер безопасности, которую следует применять при разработке веб-приложений. Он обеспечивает дополнительный уровень защиты от атак, связанных с межсайтовой подделкой запросов, и помогает поддерживать конфиденциальность и целостность данных пользователей.

Защита от сокращения веб-приложений от межсайтовых запросов и подделки запросов

В современном интернете особенно важно обеспечить безопасность веб-приложений, чтобы защитить пользователей от различных атак, связанных с межсайтовыми запросами (CSRF) и подделкой запросов (Request Forgery).

Проблемы межсайтовых запросов и подделки запросов возникают, когда злоумышленник создает механизмы, которые позволяют выполнять запросы от имени пользователей без их согласия. Это может привести к серьезным последствиям, таким как несанкционированные действия, утечка и изменение конфиденциальной информации, а также повышение привилегий.

Для защиты от этих угроз разработчики веб-приложений должны применять надежные методы и протоколы, такие как проверка подлинности запросов (отправка токена) и использование referer-проверки.

Проверка подлинности запросов - это процесс добавления дополнительного параметра или токена к каждому запросу от клиента. Этот токен должен быть уникальным для каждого пользователя и должен быть проверен перед обработкой запроса сервером. Если токен не совпадает или отсутствует, то запрос должен быть отклонен.

Referer-проверка - это механизм, который основывается на проверке источника, с которого пришел запрос. Сервер сравнивает referer-заголовок запроса с допустимыми значениями и принимает решение о дальнейшем действии с запросом.

Однако необходимо помнить, что рекомендуется применять обе этих меры вместе, чтобы обеспечить наивысший уровень безопасности. Дополнительно рекомендуется регулярно обновлять токены, чтобы предотвратить возможность их угадывания злоумышленниками.

Защита от межсайтовых запросов и подделки запросов является неотъемлемой частью безопасного программирования веб-приложений. Применение проверки подлинности запросов и referer-проверки помогает снизить риск атак и обеспечить надежность и конфиденциальность данных пользователей.

Создание безопасного токена: этапы и советы

1. Генерация уникального и непредсказуемого значения: Важно, чтобы каждый токен был уникальным и невозможным для предсказания злоумышленником. Для этого можно использовать криптографически стойкие алгоритмы генерации случайных чисел или уникальные идентификаторы.

2. Включение токена в форму: Чтобы токен был эффективным, его нужно включить в каждую форму, которая может выполнить изменения на сервере. Рекомендуется использовать скрытое поле формы, чтобы злоумышленник не мог получить доступ к токену.

3. Проверка токена на сервере: При получении запроса с формой, сервер должен проверить соответствие токена отправленному на страницу. Если токены не совпадают, запрос должен быть отклонен. Рекомендуется использовать строгую проверку, включая сравнение значения токена с истинным значением в зашифрованном хранилище или базе данных.

4. Продление срока действия токена: Для улучшения безопасности, рекомендуется назначать срок действия токена. При каждом использовании токена его срок действия должен обновляться, чтобы предотвратить повторное использование старого токена.

5. Одноразовое использование токена: Хорошей практикой является использование токена только один раз. После проверки токена на сервере, он должен быть немедленно удален, чтобы предотвратить его дальнейшее использование.

6. Обучение пользователей: Важно обучать пользователей о значении и мероприятиях, связанных с CSRF токенами. Пользователи должны знать, что токены необходимы для безопасной отправки данных и какие действия следует предпринимать при возникновении ошибок связанных с CSRF токенами.

Следуя этим рекомендациям и шагам, вы сможете создать эффективные и безопасные CSRF токены, которые помогут защитить ваше приложение и ваших пользователей от атак. Учтите, что безопасность - это непрерывный процесс и правила создания CSRF токенов могут меняться с развитием угроз и технологий.

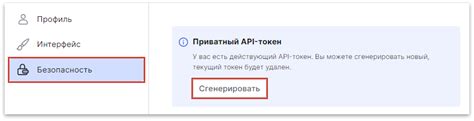

Генерация токена, сохранение в сессии и связь с пользователем

В данном разделе мы рассмотрим процесс генерации уникального токена безопасности, его сохранение в сессии и связь с конкретным пользователем.

Генерация токена

Прежде чем начать использовать токен, необходимо его сгенерировать. При этом важно обеспечить уникальность и непредсказуемость токена, чтобы защитить систему от подделки запросов. Хорошей практикой является использование криптографически стойкой функции для генерации случайной последовательности символов.

Сохранение токена в сессии

После генерации токена, следует сохранить его в сессии пользователя. Сессия представляет собой временное хранилище данных, сопоставленное с каждым конкретным пользователем. Важно убедиться, что токен сохраняется в безопасном месте, чтобы предотвратить возможность его утечки или подмены.

Привязка токена к пользователю

Для обеспечения безопасности, каждый сгенерированный токен должен быть привязан к конкретному пользователю. Это можно реализовать путем связывания токена с идентификатором пользователя или другой уникальной информацией, которая может быть легко проверена при каждом запросе.

Важно помнить, что генерация токена, его сохранение в сессии и привязка к пользователю являются важными шагами в обеспечении безопасности приложений и защите от CSRF-атак. Следование лучшим практикам в данном контексте поможет обеспечить надежную защиту системы и конфиденциальность данных пользователей.

Принципы эффективного использования токена CSRF

В данном разделе рассматриваются ключевые аспекты, связанные с использованием токена CSRF, для обеспечения безопасности веб-приложений. Основной упор делается на соблюдение определенных принципов, которые помогут защитить пользовательские сессии от атак.

1. Уникальность токена. Важной составляющей безопасности является генерация уникального токена CSRF для каждого запроса. Это позволяет надежно связывать пользовательскую сессию с конкретными действиями, предотвращая возможность подделки запросов.

2. Защита от утечек. Чтобы предотвратить возможность утечки токенов CSRF, необходимо принять меры по защите конфиденциальности данных. Это можно сделать путем корректной настройки сессий, использования шифрования и других методов обеспечения безопасности.

3. Ограничение времени жизни токена. Установка ограничения на время действия токена CSRF помогает уменьшить вероятность его использования злоумышленниками после истечения времени сессии пользователя. Следует стремиться к настройке оптимального времени жизни токена, исходя из требований безопасности и удобства пользования приложением.

4. Контроль доступа. Необходимо правильно обрабатывать случаи, когда токен CSRF не прошел проверку. Блокирование доступа к определенным ресурсам или выполнения определенных действий в случае недействительного токена помогает предотвратить возможные атаки и повысить безопасность приложения.

5. Обновление токена. Регулярное обновление токена CSRF важно для поддержания безопасности. Данная мера предоставляет дополнительный уровень защиты и помогает предотвращать возможные уязвимости. Рекомендуется обновлять токены при определенных событиях, например, при смене пользователя, изменении привилегий или выполнении конкретных действий в приложении.

Соблюдение данных принципов позволяет создать надежную систему защиты от атак, связанных с CSRF токенами. Важно помнить, что эти рекомендации должны быть адаптированы к специфике вашего проекта и соблюдаться с учетом его особенностей.

Установка оптимальных параметров безопасности и периодическое обновление ключей

Для обеспечения надежной защиты от CSRF-атак необходимо установить правильные параметры безопасности и периодически изменять токены, используемые для предотвращения атак. Регулярное обновление ключей обеспечивает повышенную безопасность системы и предотвращает возможные угрозы со стороны злоумышленников.

Параметры безопасности: при выборе параметров для CSRF-токенов следует принимать во внимание уникальность, сложность и непредсказуемость генерируемых значений. Токены должны быть достаточно длинными и случайными, чтобы существенно усложнить возможность их подбора, и трудно предсказуемыми для злоумышленников. Кроме того, следует учитывать возможность использования дополнительных механизмов защиты, таких как двухфакторная аутентификация или использование криптографических алгоритмов для генерации и проверки токенов.

Периодическая смена токена: для поддержания высокого уровня безопасности следует регулярно менять CSRF-токены. Периодичность смены может быть определена в зависимости от специфики системы, но рекомендуется проводить периодическую смену токена не реже, чем один раз в определенный период времени или при выполнении определенных условий, таких как вход пользователя в систему или изменение настроек безопасности.

Внимание: важно помнить, что безопасность системы не является статическим состоянием, и эффективные меры защиты требуют постоянной отслеживания и обновления. Регулярная смена CSRF-токенов и правильная настройка параметров безопасности позволят минимизировать уязвимости и обеспечить надежную защиту от CSRF-атак в вашей системе.

Примеры эффективных методов предотвращения CSRF-атак

Использование CSRF-токенов. Один из наиболее распространенных и эффективных методов предотвращения CSRF-атак - это использование CSRF-токенов. Эти токены генерируются на сервере и включаются в формы. При отправке данных формы, CSRF-токен проверяется на соответствие ожидаемому значению на сервере. Если CSRF-токен не совпадает с ожидаемым значением, запрос отклоняется. Это помогает обнаружить и блокировать поддельные запросы, поскольку злоумышленнику сложно получить правильное значение CSRF-токена.

Установка заголовков Referer и Origin. Еще один способ защиты от CSRF-атак - это установка заголовков Referer и Origin во время отправки запросов со стороны браузера. Заголовок Referer указывает на источник запроса, тогда как заголовок Origin показывает источник, который сгенерировал запрос. При обработке запросов на сервере, можно проверить эти заголовки и сравнить их с ожидаемыми значениями. Если значения не совпадают или заголовки отсутствуют, запрос может быть признан подозрительным и отклонен.

Использование одноразовых токенов в URL-адресах. Дополнительным методом защиты от CSRF-атак является использование одноразовых токенов в URL-адресах. Это означает, что при отправке формы или выполнении определенных действий, на сервере генерируется уникальный токен, который включается в URL-адрес. При получении запроса, сервер проверяет наличие и корректность токена в URL-адресе, и только после успешной проверки разрешает выполнение требуемых действий.

Запрет использования GET-запросов для изменения состояния. Метод запрета использования GET-запросов для изменения состояния веб-приложения также может помочь предотвратить CSRF-атаки. GET-запросы должны использоваться только для получения данных, а не для выполнения действий, которые могут изменить состояние приложения. Вместо этого, для изменения состояния приложения рекомендуется использовать POST-запросы или другие безопасные методы.

Эти примеры представляют лишь малую часть используемых методов защиты от CSRF-атак, и реализация конкретных механизмов может варьироваться в зависимости от требований и уровня безопасности вашего веб-приложения.

Вопрос-ответ

Что такое CSRF токен и для чего он нужен?

CSRF токен (или токен защиты от подделки межсайтовых запросов) - это уникальная строка или значение, которое генерируется на сервере и связывается с пользовательской сессией. Он используется для защиты от атак, где злоумышленник пытается выполнить действия от имени пользователя без его согласия. CSRF токен позволяет проверить, что действие исходит от легитимного пользователя, и предотвращает подделку запросов.

Как создать CSRF токен на сервере?

Для создания CSRF токена на сервере нужно использовать генератор случайных значений, который гарантирует уникальность и непредсказуемость токена. Часто это делается с использованием криптографических функций, таких как генераторы случайных чисел в языках программирования.

Какой должна быть длина CSRF токена?

Длина CSRF токена должна быть достаточно длинной, чтобы предотвратить его угадывание и подделку злоумышленниками. Обычно рекомендуется использовать токены длиной от 16 до 32 символов. Чем длиннее токен, тем сложнее его подделать.

Как можно хранить CSRF токен на клиентской стороне?

CSRF токен может быть храниться на клиентской стороне в виде cookie или в заголовке HTTP-запроса. Обычно рекомендуется использовать cookie для хранения CSRF токена, поскольку это позволяет автоматически добавлять его во все запросы без необходимости явно указывать токен в каждом запросе.

Какие дополнительные меры безопасности могут быть применены при создании CSRF токена?

Помимо правильной генерации и хранения CSRF токена, рекомендуется использовать механизмы защиты от атак, такие как проверка Referer заголовка, двухфакторная аутентификация, использование Captcha и другие методы. Комплексный подход к защите от CSRF атак может повысить безопасность приложения.

Зачем нужен CSRF токен?

CSRF токен используется для защиты от атак типа "межсайтовая подделка запроса". Он позволяет проверить, что запрос отправлен именно с того же сайта, на котором пользователь находится, и предотвращает возможность подделки запроса и выполнение нежелательных действий от имени пользователя.

Как создать CSRF токен в своем веб-приложении?

Для создания CSRF токена можно использовать различные подходы. Один из них - генерация случайного числа или строки при каждой загрузке страницы, которое затем встраивается в каждую форму. При отправке формы проверяется соответствие CSRF токена в запросе с токеном, сохраненным на сервере. Если токены совпадают, запрос считается доверенным, иначе он может быть отклонен.