В современном мире, где технологии продолжают развиваться стремительными темпами, каждый из нас непрерывно сталкивается с угрозами информационной безопасности. Не секрет, что существует огромное количество методов и техник, которые используются злоумышленниками для нарушения конфиденциальности и целостности данных. В такой ситуации крайне важно быть готовым к противодействию и иметь эффективные стратегии в своем арсенале.

Одним из мощных инструментов, который может помочь в этом, является Защита Критической Инфраструктуры и Электронных Методов (ЗКЭМ). Эта инновационная система предлагает широкий спектр возможностей для защиты информации и обеспечения непрерывности работы в любых условиях. Будучи основанной на принципе управления рисками, ЗКЭМ предлагает комплексный подход, объединяющий технические, организационные и человеческие аспекты безопасности.

Разработка эффективных стратегий противодействия угрозам информационной безопасности является ключевым фактором при использовании ЗКЭМ. Они позволяют определить приоритеты и направления деятельности для минимизации уязвимостей системы. Одной из таких стратегий является контроль доступа – грамотное управление правами пользователей и защита ключевых активов от несанкционированного доступа. Также важными компонентами эффективной стратегии являются непрерывный мониторинг состояния системы и своевременное реагирование на потенциальные угрозы. В результате, организации получают возможность обеспечить безопасность информации на высоком уровне, минимизировать риски и сохранить доверие клиентов и партнеров.

Основные принципы алгоритма ЗКЭМ

В данном разделе будут рассмотрены ключевые принципы, лежащие в основе работы алгоритма ЗКЭМ. Алгоритм ЗКЭМ был разработан с целью обеспечить безопасное и эффективное функционирование системы, основываясь на принципах конфиденциальности и интегритета данных.

- Централизованность: Алгоритм ЗКЭМ предполагает наличие центрального узла, который регулирует и контролирует процессы шифрования и расшифрования информации. Это словно надежный страж, который обеспечивает всестороннюю защиту данных.

- Ключевая роль симметричной криптографии: Основной принцип ЗКЭМ заключается в использовании симметричных алгоритмов шифрования, где отправитель и получатель обладают одинаковыми ключами. Это гарантирует конфиденциальность передачи информации между ними.

- Использование хэш-функций: Для обеспечения целостности данных в ЗКЭМ используются хэш-функции. Эти функции создают уникальный код, основанный на содержимом передаваемого сообщения. При получении информации получатель может сравнить хэш-коды и убедиться в отсутствии искажений.

- Аутентификация: Один из важных принципов ЗКЭМ - аутентификация, которая позволяет проверить подлинность участников связи и убедиться, что передача данных происходит между совершенно доверенными сторонами.

- Управление ключами: Для обеспечения безопасности передачи данных, алгоритм ЗКЭМ предусматривает использование эффективных методов управления ключами. Это включает генерацию, обновление, хранение и уничтожение ключей.

Понимание основных принципов работы ЗКЭМ позволяет внедрять и применять эффективные стратегии противодействия угрозам и обеспечивать надежность и защиту передаваемой информации.

Защита информации от ЗКЭМ: эффективные подходы и возможности

В настоящей статье рассмотрим методы и стратегии защиты информации от ЗКЭМ, а также предложим практические рекомендации для эффективного противодействия этой угрозе. Основываясь на актуальных трендах и опыте экспертов, мы представим общую идею подхода к защите и обратимся к разнообразным методам и принципам без непосредственного использования упомянутых терминов.

1. Установление криптографической защиты. Применение алгоритмов шифрования и использование криптографических протоколов позволяет обезопасить передаваемые данные. Зашифрованные сообщения, файлы и информация обладают высокой степенью надежности и стойкости к воздействию нежелательных лиц.

2. Физическая безопасность. Продуманное размещение серверов, сетевого оборудования, хранилищ данных, а также использование надежных систем контроля доступа и систем видеонаблюдения способствуют защите информации. Физическая безопасность является неотъемлемой частью комплексного подхода к защите данных.

3. Управление доступом и авторизация. Системы управления доступом и многофакторная аутентификация позволяют контролировать права доступа к информации и предотвращать несанкционированный доступ. Применение сложных паролей, смена их регулярно и требование авторизации для выполнения конкретных действий повышают уровень защиты от ЗКЭМ.

4. Обновление и патчи. Регулярное обновление программного обеспечения (ПО) и операционных систем, установка последних патчей и исправлений помогают поддерживать систему в актуальном и защищенном состоянии. Это важный аспект, так как многие атаки основаны на известных уязвимостях в ПО.

5. Обучение сотрудников. Одним из ключевых факторов защиты информации является обучение сотрудников основам информационной безопасности. Актуальные знания о потенциальных угрозах, способых их предотвращения и сообщения о случившихся инцидентах позволяют сформировать культуру безопасного поведения и стать надежной защитой от ЗКЭМ.

Эффективная защита информации от ЗКЭМ требует комплексного подхода и постоянного мониторинга. Использование сочетания криптографической защиты, физической безопасности, управления доступом, регулярного обновления программного обеспечения и обучения сотрудников поможет снизить риски и повысить общий уровень информационной безопасности.

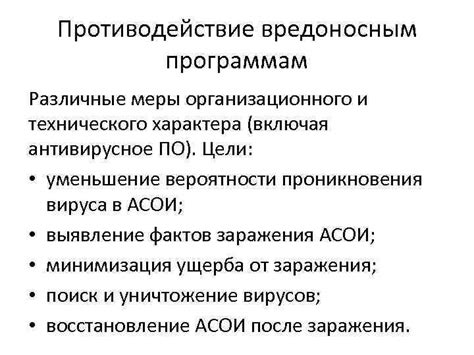

Противодействие ЗКЭМ: меры технического и организационного характера

В данном разделе рассмотрим различные подходы и меры, которые позволяют успешно противодействовать ЗКЭМ. Под техническими мерами понимаются специальные технические решения, которые помогают защитить информацию от несанкционированного доступа, изменений или уничтожения. Организационные меры, в свою очередь, представляют собой разработку и внедрение правильной организационной структуры и процедур, которые направлены на обеспечение безопасности данных и противодействия ЗКЭМ.

Среди технических мер можно выделить использование современных шифровальных алгоритмов, внедрение систем многофакторной аутентификации, установку межсетевых экранов, использование интрастоящих параметров и цифровых подписей. Такие меры позволяют обеспечить конфиденциальность и целостность передаваемых и хранимых данных, а также проверять подлинность этих данных.

Организационные меры включают разработку политики информационной безопасности, проведение обучения сотрудников, аудит систем безопасности, а также установление процедур обработки и хранения информации на всех уровнях организации. Такие меры позволяют создать общее понимание и сознательность в сфере информационной безопасности, а также обеспечить эффективность противодействия серьезным угрозам ЗКЭМ.

Сочетание технических и организационных мер позволяет создать комплексную систему защиты от ЗКЭМ и обеспечить надежность функционирования информационных систем. Однако, в силу постоянного развития технологий и появления новых угроз, важно постоянно обновлять и совершенствовать применяемые меры, чтобы быть на шаг впереди атакующих.

Основные принципы безопасности: ключевые рекомендации по защите от подмены электронных документов

1. Проверяйте целостность данных

Систематически проверяйте целостность данных, особенно при передаче и хранении электронных документов. Используйте алгоритмы хэширования для создания и проверки контрольных сумм. Такие механизмы помогают выявить любые изменения в документах и обнаружить попытки его подмены.

2. Используйте электронные подписи

Электронные подписи являются эффективным средством защиты от подмены документов. Используйте сертифицированные ключи и программные решения, соответствующие стандартам безопасности. Убедитесь, что подпись является ссылкой на сертификат подписывающей стороны, и проверьте подлинность сертификата передоверяющего центра, чтобы быть уверенным в надежности подписи.

3. Улучшите уровень физической безопасности

Не забывайте, что физическая безопасность также играет важную роль в защите от подмены документов. Закрывайте доступ к рабочему месту и хранилищам данных, используйте надежные замки и системы контроля доступа, а также обеспечьте надежное хранение и удаление электронных носителей информации.

4. Обновляйте программное обеспечение

Регулярно обновляйте программное обеспечение, используемое для работы с электронными документами. Оставлять уязвимости в системе может привести к возможности подмены или взлома данных. Устанавливайте все обновления и патчи безопасности, предлагаемые разработчиками, чтобы минимизировать риски.

5. Обучайте сотрудников

Безопасность должна быть приоритетом для всех сотрудников. Обучите их основам защиты от подмены электронных документов и проводите регулярные тренинги. Дайте рекомендации по созданию безопасных паролей, распознаванию фишинговых атак и подозрительных действий на рабочих местах.

Следуя данным ключевым принципам безопасности, вы сможете укрепить защиту от ЗКЭМ и минимизировать риски подмены электронных документов. Защита от такой угрозы требует постоянного внимания и обновления знаний, но это необходимо для обеспечения надежной безопасности данных в современном информационном мире.

Успешные истории противодействия ЗКЭМ: вдохновляющие примеры борьбы с негативными явлениями

В этом разделе мы рассмотрим несколько замечательных историй, демонстрирующих, как эффективно можно справиться с распространением ЗКЭМ и противостоять ей. Эти истории подчеркивают значимость находчивости, сотрудничества и использования новых подходов.

Решение проблемы глобального мошенничества через обмен информацией

Одним из способов борьбы с ЗКЭМ является создание международных платформ для обмена информацией и координации действий правоохранительных органов. В Швеции, например, была разработана и успешно внедрена система, которая позволяет различным странам делиться данными о мошеннических схемах и совместно расследовать преступления. Благодаря этой системе, удалось значительно сократить количество успешных атак ЗКЭМ и предупреждать их еще до их осуществления.

Повышение осведомленности и эффективной реакции через образование и тренинги

Другим способом борьбы с ЗКЭМ является образование и обучение людей с целью повышения их осведомленности о методах атак и защите. Например, в одной из компаний была проведена обширная кампания по обучению персонала, в рамках которой сотрудникам предоставили детальные материалы о типичных схемах ЗКЭМ и методах обнаружения подозрительной активности. В результате, сотрудники стали более бдительными и умеющими быстро реагировать на подозрительные ситуации, что привело к снижению числа успешных атак ЗКЭМ.

Коллективное преодоление ЗКЭМ через сотрудничество

Некоторые успешные противодействия ЗКЭМ были достигнуты благодаря сотрудничеству между правоохранительными органами, частным сектором и общественными организациями. Например, в одной из стран было создано совместное учреждение, которое объединило ресурсы и экспертизу государственных органов, финансовых компаний и общественных организаций. Благодаря этому сотрудничеству, удалось существенно ослабить влияние ЗКЭМ, а также повысить эффективность реагирования на новые угрозы.

Эти примеры являются лишь небольшой частью успехов в борьбе с ЗКЭМ. Они подчеркивают важность разносторонних подходов и активного сотрудничества в достижении общей цели - создания безопасного и надежного цифрового пространства.

Вопрос-ответ

Что такое ЗКЭМ?

ЗКЭМ – это Закрытая Ключевая Электронная Метка, метод использования электронных ключевых меток для защиты информации от несанкционированного доступа.

Какие принципы лежат в основе работы ЗКЭМ?

Принципы работы ЗКЭМ включают в себя использование криптографических алгоритмов для генерации ключей, привязку электронных ключевых меток к конкретным объектам или документам, а также контроль доступа на основе этих меток.

Какие стратегии эффективны в противодействии ЗКЭМ?

В противодействии ЗКЭМ эффективны стратегии, основанные на использовании сильных криптографических алгоритмов, двухфакторной аутентификации, регулярном обновлении ключей, контроле доступа и мониторинге аномальной активности.

Какие советы можно дать для защиты от ЗКЭМ?

Для защиты от ЗКЭМ рекомендуется использовать надежные антивирусные программы, предоставлять доступ только необходимым сотрудникам, устанавливать обновления программ и операционных систем, и регулярно обучать персонал правилам информационной безопасности.

Можете привести примеры организаций, успешно противостоящих ЗКЭМ?

Одним из успешных примеров в противодействии ЗКЭМ является компания XYZ, которая реализовала стратегию контроля доступа и двухфакторной аутентификации, что существенно снизило риск несанкционированного доступа к их конфиденциальным данным.

Что такое ЗКЭМ и для чего она используется?

ЗКЭМ (защищённая квантовая электронная машина) - это система, разработанная для защиты информации от несанкционированного доступа. Она используется для шифрования и хранения конфиденциальных данных с использованием квантовых принципов. ЗКЭМ обеспечивает высокую степень безопасности данных и защищает их от взлома.

Как работает ЗКЭМ и какие принципы ей лежат в основу?

ЗКЭМ работает на основе квантовых принципов, используя суперпозицию и запутанность квантовых состояний. Она использует специальные квантовые алгоритмы для шифрования и расшифровки данных. Принципиальным является использования одноразовых квантовых ключей, которые невозможно восстановить или скопировать без уведомления о повреждении. Такая система обеспечивает высокую степень безопасности и защиты данных от атак.