Когда речь заходит о логических эффективных методах обеспечения безопасности и непротиворечивости данных, одним из ключевых актеров в этой области становится хеширование. Основываясь на алгоритмах, принципах и функциональной специфике процесса, эта технология обеспечивает целостность и уникальность информации, открывая широкие перспективы для современных отраслей и областей применения.

Ключевой идеей хеширования является преобразование данных в криптографически стойкий уникальный хеш-код, представляющий собой неповторимый ряд символов. Этот процесс можно сравнить с фабрикой, где на вход поступают различные объекты, а на выходе получаются их уникальные отпечатки - цифровые отражения всех характеристик, которые делают каждый объект уникальным. Важно отметить, что хеш-код генерируется на основе самой информации, и даже небольшое изменение данных приводит к полностью отличному результату.

Сочетая высокую скорость работы и надежность, механизмы хеширования стали незаменимым инструментом в различных областях, где важно обеспечить целостность информации и исключить возможность ее подмены. От банковской сферы до медицинских и государственных систем, хеширование нашло широкое применение и играет важную роль в защите и обеспечении безопасности данных. Более того, эта технология оказала значительное влияние на развитие блокчейна, с его принципами децентрализации и подлинности информации.

Процесс формирования уникальной цифровой "отпечатка"

В процессе хеширования исходные данные, будь то текстовая информация, изображение или файл, проходят через определенное количество шагов, которые преобразуют их в уникальный набор символов - хеш-код. Этот код является цифровой "отпечаткой" данных и имеет фиксированную длину, независимую от объема исходной информации. Следовательно, даже небольшое изменение в исходных данных существенно изменит полученный хеш-код.

Для формирования хеш-кода в технологии блокчейн используются различные хеш-функции, такие как SHA-256, Keccak-256, BLAKE2 и другие. Они работают на основе алгоритмов, которые оперируют с исходными данными, выполняя сложные математические операции и преобразования. Часто эти функции также применяются для обеспечения конфиденциальности данных путем шифрования.

Полученные хеш-коды сохраняются в блоках цепочки блоков (блокчейне), где каждый блок содержит ссылку на предыдущий блок. Таким образом, если изменить данные в одном блоке, все последующие блоки будут содержать недействительные хеш-коды. Это обеспечивает надежность и целостность данных в блокчейне, так как любые попытки подделки будут немедленно обнаружены.

- Хеширование применяется для обеспечения уникальности данных.

- Хеш-код является цифровым "отпечатком" данных.

- Хеш-функции опираются на сложные математические алгоритмы.

- Хеширование также служит для обеспечения конфиденциальности данных.

- Хеш-коды сохраняются в блоках цепочки блоков.

Основные принципы и ключевые понятия безопасного хранения данных

Целостность данных – основное понятие, которое подразумевает полноту, непрерывность и неприкосновенность информации. Хеш-функции позволяют гарантировать целостность данных, создавая уникальный "отпечаток" каждого блока информации.

Хеш-функции – математические алгоритмы, которые преобразуют входные данные произвольной длины в набор символов фиксированной длины, называемый хешем. Хеш-функции обладают следующими свойствами: необратимость, быстрое вычисление и уникальность результатов.

Уникальность хеша – каждому блоку данных соответствует уникальный хеш, что позволяет отслеживать любые изменения в исходной информации. Даже незначительное изменение данных приведет к получению совершенно иного хеш-значения.

Алгоритмическая стойкость – важное понятие, которое говорит о сложности обратного восстановления данных из хеш-значения. Чем выше стойкость алгоритма, тем сложнее подделать или найти вторичный блок с таким же хешем.

Использование хешей – хеши широко применяются в различных областях, включая системы контроля доступа, цифровую подпись, проверку целостности файлов и, конечно, в технологии блокчейн.

В следующих разделах мы рассмотрим подробнее механизмы хеширования и применение хеш-функций в технологии блокчейн, где они являются неотъемлемой частью обеспечения безопасности и целостности данных.

Криптографический подход к целостности данных в системах на основе блокчейн

Криптографическое хеширование – это процесс преобразования произвольного набора данных в форму фиксированной длины, называемую хешем. С использованием криптографических алгоритмов, таких как SHA-256 или Keccak-256, данные подвергаются циклическим операциям, в результате чего получается уникальный идентификатор, представляющий информацию без возможности обратного преобразования.

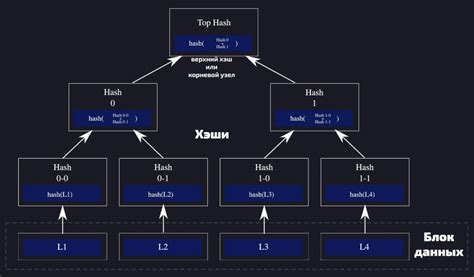

Хеши представляют собой важную компоненту блокчейн-структур, таких как блоки и транзакции. Каждый блок содержит хеш предыдущего блока, что обеспечивает цепочку блоков и гарантирует неприкосновенность данных. Любое изменение данных в блоке приведет к изменению его хеша, а значит, найдется несоответствие в цепочке и об этом можно будет узнать.

Криптографическое хеширование не только обеспечивает целостность данных в блокчейн-системах, но также обеспечивает конфиденциальность и невозможность подделки информации. Внедрение криптографической защиты является одним из главных принципов блокчейн-технологии, позволяющим доверять системе и гарантировать ее непрерывность и независимость от внешних факторов.

Роль функций хеширования в системе цепочки блоков

Одной из основных ролей функций хеширования в блокчейн-технологии является обеспечение непрерывности цепочки блоков и возможности проверки подлинности информации. Хэш-функции, преобразуя входные данные, создают уникальный идентификатор блока, который содержит информацию о его содержимом. Этот идентификатор, также известный как "хэш", является уникальным для каждого блока и изменяется при любом даже минимальном изменении его содержимого. Таким образом, проверка целостности информации становится возможной путем сравнения расчетных и фактических хэшей блоков.

Кроме того, функции хеширования играют важную роль в обеспечении аутентичности данных в блокчейне. С помощью хэш-функций можно убедиться в том, что информация, содержащаяся в блоке, не была изменена или подделана. Уникальность хэшей обеспечивает трудности при модификации данных в цепочке, поскольку любая попытка изменить информацию приведет к изменению хэша и нарушению связности блокчейна.

Однако роль функций хеширования в блокчейн-технологии не ограничивается только обеспечением целостности и аутентичности данных. Они также повышают безопасность системы блокчейна за счет использования алгоритмов хеширования, которые отличаются необратимостью. Это означает, что восстановление исходных данных из хэш-значения является практически невозможным, что делает блокчейн надежной и защищенной технологией передачи информации.

Преимущества хешей в сетях цепочек

Хеш-функции играют важную роль в сфере распределенных систем, обеспечивая целостность и безопасность данных. Их применение в различных аспектах блокчейн-сетей позволяет достичь нескольких значимых преимуществ.

Во-первых, использование хешей в блокчейне позволяет гарантировать интегритет данных. Каждый блок в цепочке содержит уникальный хеш, вычисляемый на основе информации в блоке и хеша предыдущего блока. Это позволяет проверять целостность данных и обнаруживать любые изменения. В случае, если кто-то пытается подделать данные, хеш блока изменится, что будет сразу заметно всем участникам сети.

Во-вторых, хеши обеспечивают эффективное хранение данных. Поскольку хеш-функции преобразуют информацию фиксированного размера, даже большие объемы данных могут быть представлены как относительно небольшие хеши. Это позволяет снизить нагрузку на сеть и улучшить производительность системы.

Еще одним преимуществом использования хешей в блокчейн-сетях является возможность обеспечения конфиденциальности данных. Хеши могут использоваться для представления информации без раскрытия ее фактического содержания. Таким образом, участники сети могут проверять информацию, не имея доступа к самим данным, что является важным аспектом в области финансовых и транзакционных систем.

Наконец, использование хешей в блокчейн-сетях способствует обеспечению прозрачности и доверия между участниками. Поскольку хеши являются уникальными и невозможными для изменения без внесения изменений в саму информацию, они устанавливают незыписимую историю всего процесса транзакций и операций, которая доступна всем участникам сети. Это устраняет необходимость доверять одной центральной организации и создает безопасную и прозрачную среду для работы.

Процесс проверки контрольных сумм в сети распределенного реестра

Проверка контрольных сумм происходит после создания хеш-функции, которая преобразует входные данные в уникальную строку символов фиксированной длины. Эта контрольная сумма затем связывается с блоком данных и сохраняется в блокчейне.

Когда узлы в сети получают блок данных, они могут проверить его целостность путем повторного вычисления хеш-функции и сравнения полученного значения с сохраненным в блоке. Если хеши совпадают, это означает, что контрольная сумма не была изменена и данные остаются неповрежденными.

Процесс проверки контрольных сумм в блокчейне является одним из методов обнаружения внештатных ситуаций или попыток манипуляции данными. Он обеспечивает надежность и прозрачность системы, позволяя участникам сети иметь доверие к сохраненным в блокчейне данным и действиям других участников.

Уязвимости криптографической хэш-функции в децентрализованных системах и варианты обеспечения безопасности

В данном разделе рассматривается вопрос о возможных атаках на криптографическую хэш-функцию и их последствия в контексте децентрализованных систем. При использовании синонимов для терминов "принципы" и "механизмы", а также слов "хэширование", "технология" и "блокчейн", будут рассмотрены различные уязвимости, связанные с организацией и обработкой хэш-функций в системах, основанных на принципе децентрализации.

В первую очередь рассмотрим возможные типы атак на криптографические хэш-функции, такие как коллизии, предобразования и восстановление исходного сообщения. Отразим основные последствия данных атак и их влияние на безопасность децентрализованных систем.

- Коллизии – возможность получить два различных сообщения, хэши которых совпадают. Рассмотрим примеры атак, основанных на данной уязвимости, и обсудим возможные меры по защите.

- Предобразования – способы изменения входных данных с сохранением идентичного хэш-значения. Разберем конкретные примеры атак и возможные методы противодействия.

- Восстановление исходного сообщения – атаки, направленные на получение исходного сообщения по известному хэш-значению. Изучим последствия подобных атак и предоставим варианты защиты.

Вопрос-ответ

Какие принципы лежат в основе хеширования в технологии блокчейн?

Хеширование в технологии блокчейн основано на следующих принципах: использование криптографических функций, уникальность хэш-значений, необратимость преобразования и консенсус.

Что такое механизм хеширования в технологии блокчейн и как он работает?

Механизм хеширования в технологии блокчейн позволяет создавать уникальные хэш-значения из блоков данных. Это достигается путем применения криптографической функции к содержимому блока. Затем хэш-значение блока включается в следующий блок в виде ссылки на предыдущий блок, обеспечивая целостность блокчейна и предотвращая возможность внесения изменений в прошлые блоки.